"RogueKiller Anti-malware" jest aplikacją ,której głównym celem jest wykrywanie i usuwanie złośliwego oprogramowania z komputera. Zaletą jego jest, dokładność, skuteczność podczas skanowania systemu. Przeprowadza analizę wszystkich elementów systemu oraz skanuje całą zawartość dysku systemowego w komputerze. Program skanuje aktywne procesy w systemie, usługi systemowe, rejestr systemowy, biblioteki DLL. RogueKiller dobrze radzi sobie z usuwaniem złośliwego oprogramowania uruchamiającego się automatycznie dzięki wpisom w rejestrze jak i folderom startowym, czy głównym sektorze rozruchowym (MBR). Umożliwia również naprawianie adresów "DNS" i serwerów "proxy". Wykrywa , usuwa niebezpieczne "rootkity", które aktywują się po uruchomieniu systemu operacyjnego. Usuwa także.Usuwa także infekcje takie jak TDSS, ZeroAcces, Ransomwares.

Działanie "RogueKiller" oparte jest na czarnej/białej liście jak i module heurystycznym (wykrywanie nieznanych zagrożeń). "RogueKiller" wymaga uprawnień administratora. Czyli trzeba go uruchomić na koncie z uprawnieniami administratora ,lub je nadać, czyli nacisnąć prawym przyciskiem myszki na ikonę programu, a następnie z menu kontekstowego wybrać opcję "Uruchom jako administrator". Przed włączeniem narzędzia zalecam wyłączyć obecne programy antywirusowe w systemie by nie powodować konfliktów, program może być blednie klasyfikowany jako złośliwe oprogramowanie ze względu na swój silny moduł skanujący.

Program po skończonym skanowaniu generuje raport w postaci pliku tekstowego na pulpicie systemu. Ten raport/log najlepiej pokazać doświadczonej osobie na forum komputerowym by dokonała analizy. Po skończonym usuwaniu także jest generowany raport z czyszczenia systemu w postaci logu. Ten raport także pokazujemy osobie prowadzącej na forum komputerowym. Generowany jest też raport kwarantanny,czyli jakie pliki się w niej znajdują po czyszczeniu.

OSTRZEŻENIE!

Program może sklasyfikować komponenty systemu, które nie są szkodliwe do usunięcia .Dlatego zalecam mniej doświadczonym użytkownikom przed usuwaniem pokazanie wpierw wygenerowanego loga ze skanowania na forum w celu analizy i ocenienia co program wykrył i czy należy wszystko skasować.

Tutaj podaję stronę producenta skąd możemy pobrać aplikację :

Kliknij

Apkę możemy pobrać też że strony Instalki.pl:

Pobierz: RogueKiller

Aplikację możemy użyć w systemach Windows :

Windows XP, Server 2003, Vista, Server 2008, Win7, Win8, Win8.1, Win10(32 Bits i 64 Bits).

Polecam pobierać dla potrzeb szybkiej diagnostyki zainfekowanego systemu, szybkiej pomocy wersje aplikacji "Portable" , która nie wymaga instalacji. Program występuje w wersji komercyjnej i darmowej ,która jest mocno ograniczona , ale w zupełności wystarczy do zdiagnozowania systemu i usunięcia szkodników.

Dokładna lista z czym program jest w stanie sobie poradzić:

-Zabija złośliwe procesy,

-Zatrzymuje szkodliwe usługi,

-Usuwa szkodliwe pliki DLL z procesów,

-Zabija ukrytezłośliwe procesy w systemie,

-Znajduje i usuwa złośliwe wpisy z autostartu systemu, w tym:

*Klucze rejestru (RUN / RunOnce, ...),

*Zadania (Scheduler 1.0/2.0),

*Foldery startowe w systemie,

-Usunąć wpisy, w tym:

*Shell / Wpisy obciążenia,

*Hijacks DLL,

*Itp.,

-Naprawia DNS/ Fix DNS (przycisk Fix DNS),

-Przechwytuje,usuwa złosliwe przekierowania Proxy(przycisk Fix proxy),

-Naprawia plik Hosts ( Fix Hosts tylko w wersji komercyjnej aplikacji),

-Przywraca skróty / pliki ukryte przez złośliwe oprogramowanie typu "Fałszywy HDD",

-Naprawa sektora rozruchowego "MBR" i usuniecie z niego szkodników,

-Znajdowanie, naprawianie i usuwanie fałszywych plików systemowych.

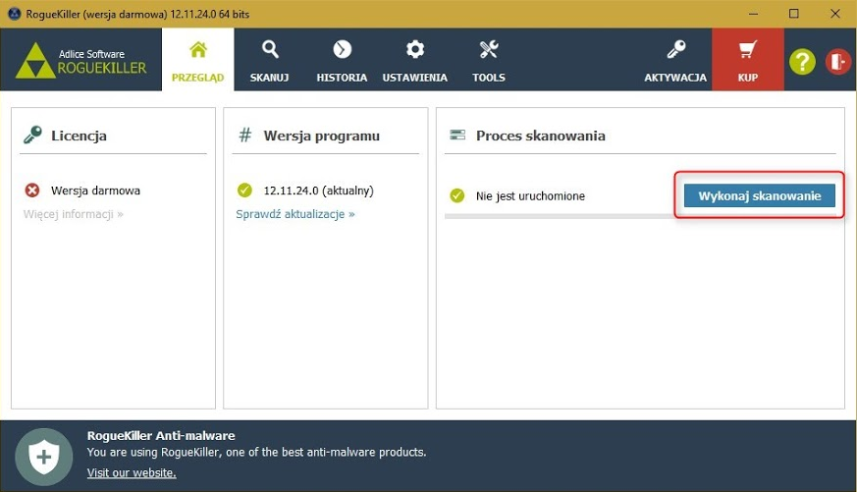

Pracę z programem zaczynamy od pobrania odpowiedniej wersji programu pod nasz system (32 Bit,64 Bit). Uruchamiamy program. Na koncie bez praw administratora w systemach Vista/7/8/8.1/10 klikamy p.p. myszki na ikonę aplikacji i wybieramy opcję : Uruchom jako administrator. "RogueKiller" nie wymaga on instalacji w wersji "Portable" o czym już wspomniałem. Ale jak ktoś chce może również pobrać wersję instalacyjna aplikacji w celu sprawdzenia nie polecam tego , bo aplikacja automatycznie się w wersji darmowej nie aktualizuje ,a przed aktualizacją musimy ja sami usunąć z systemu by zainstalować nowszą wersje. Aplikacja jest stale aktualizowana,gdy wykryje po połączeniu się z swoim serwerem że jest nowsza wersja wyskoczy monit z ostrzeżeniem że używana jest starsza wersja programu. Skanowanie w aplikacji możemy uruchomić w zakładce "Przegląd",zostaniemy przekierowani do zakładki "Skanowanie", gdzie musimy potwierdzić chęć rozpoczęcia skanowania" , lub od razu w zakładce "Skanowanie":

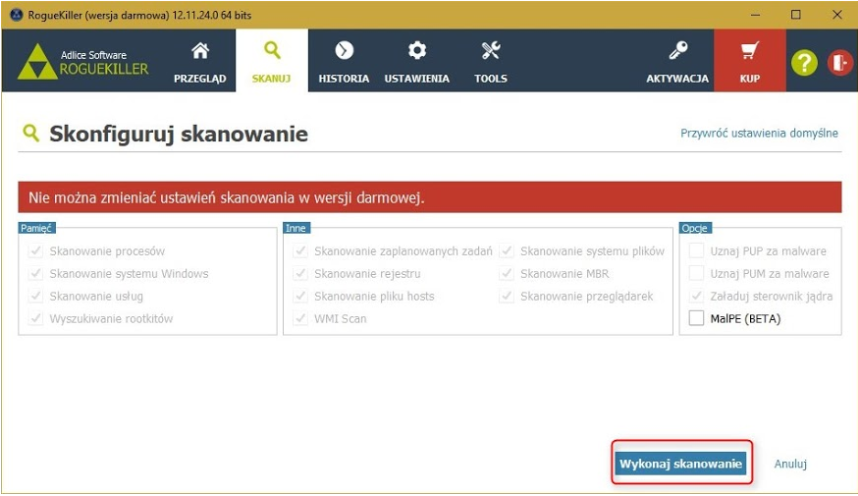

W zakładce "Przegląd" możemy sprawdzić czy aplikacja jest aktualna. Już na wstępie program informuje nas ze w wersji darmowej nie możemy zmieniać ustawień skanowania. Możemy wybrać tu jedynie opcję "MalPE" ,która jest w wersji beta i może generować fałszywe raporty . Zalecam jej nie włączać na chwile obecna. Musimy być przygotowani na to że skanowanie potrwa jakiś czas. Zaczynamy skanowanie systemu :

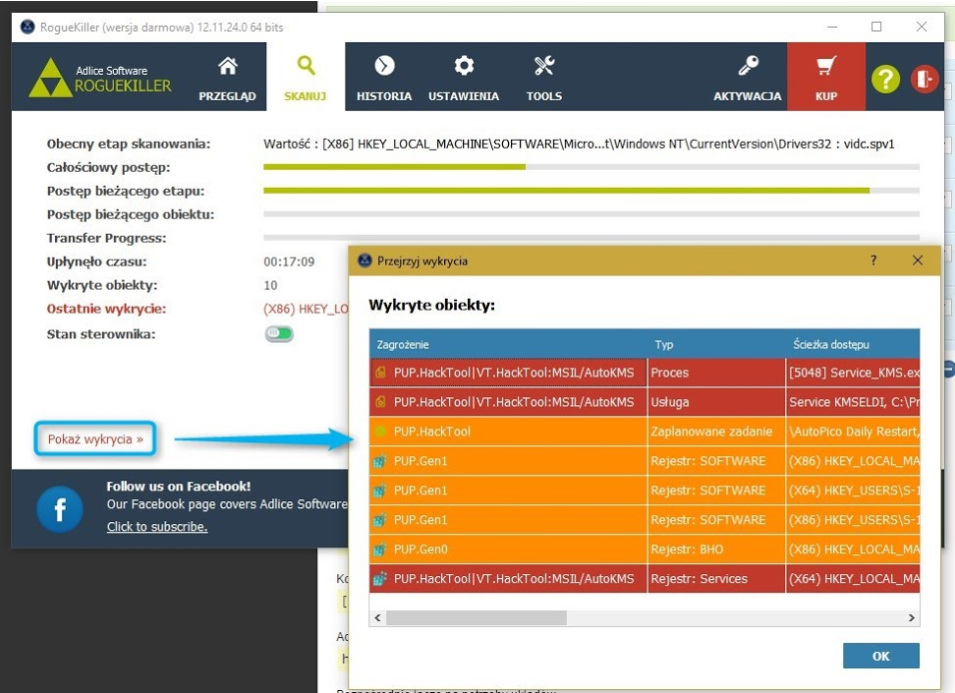

Podczas skanowania, nie przerywając go mamy możliwość podglądu znalezionych zagrożeń :

W każdej chwili mamy możliwość wstrzymania, czyli zrobienia pauzy w skanowaniu czy jego przerwania ,są to odpowiednie opcje widoczne na zdjęciu wyżej,czyli "Wstrzymaj" i "Zatrzymaj" :

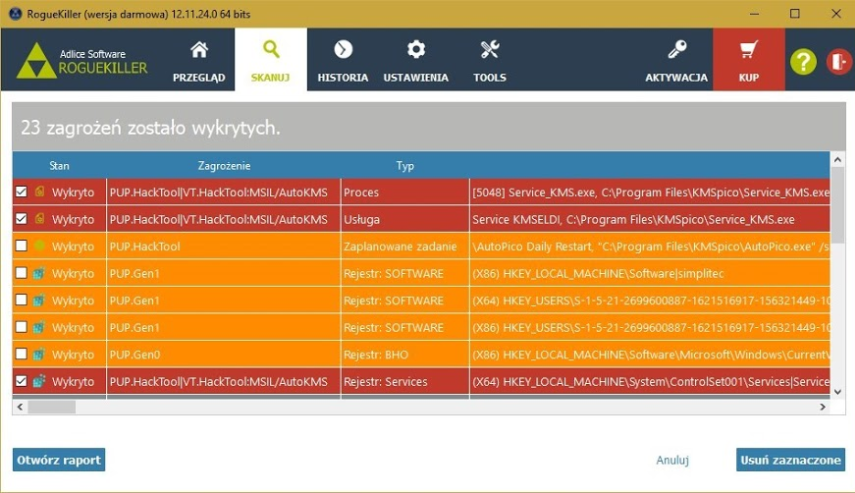

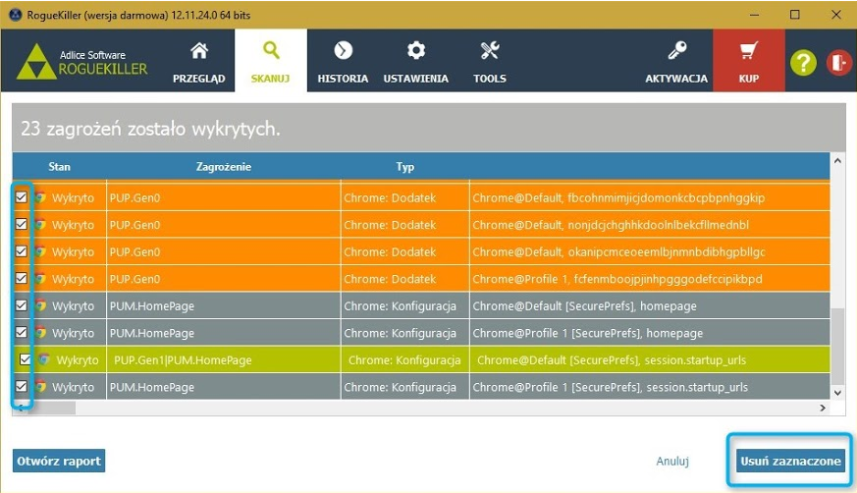

Po zakończeniu skanowania zostaną wyświetlone wyniki :

Aplikacja proponuje nam usuniecie od razu największych zagrożeń, są one oznaczone na czerwono. Na pomarańczowo są oznaczone "Potencjalne niechciane oprogramowanie". Nie jest ono domyślnie zaznaczone, to możemy już zrobić sami i wskazać czy dany element chcemy usunąć. Kolorem zielonym są zaznaczone elementy bezpieczne,j je również możemy przeznaczyć do usunięcia jeśli sami zechcemy z jakiegoś powodu.

Dla osób które mają z tym wątpliwości co należy podać usuwaniu zalecam wygenerowanie raportu tekstowego i okazanie go w celu analizy bardziej doświadczonemu użytkownikowi systemu.

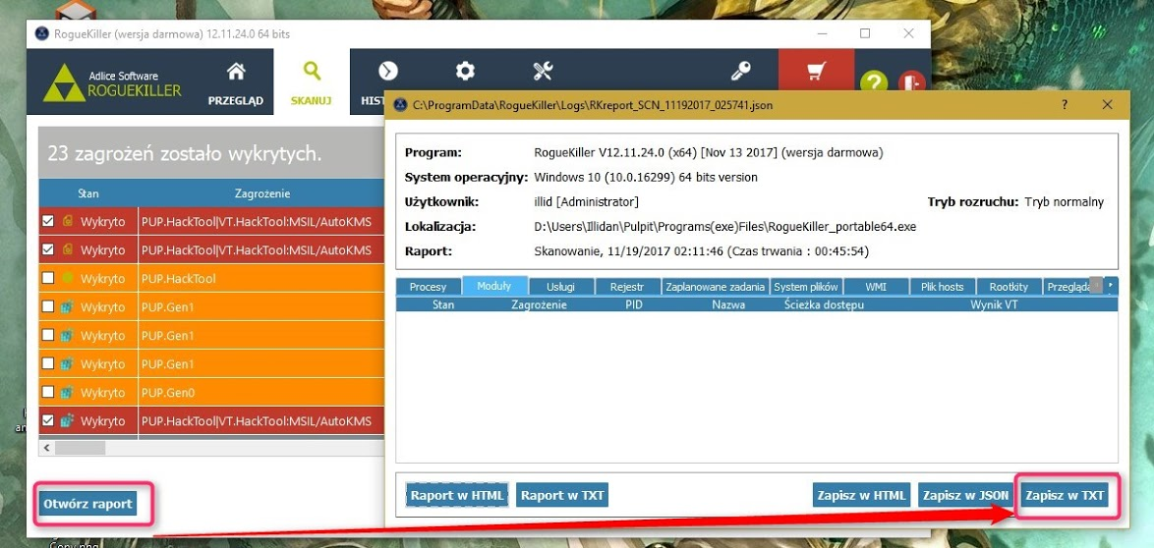

Raport również generujemy gdy zostaniemy poproszeni o użycie programu na forum. Robimy to w następujący sposób ,klikamy na opcje "Utwórz raport" i "Zapisz TXT". przed wygenerowaniem raportu możemy również podejrzeć w oknie kreatora raportów co zostało znalezione i gdzie klikając na odpowiednią zakładkę. Aplikacja umożliwia zapis raportów jeszcze do innych form jak np. "HTML". Dla celów analizy na forum,czy ze względu na wygodę zalecam zapisywać raporty do pliku tekstowego :

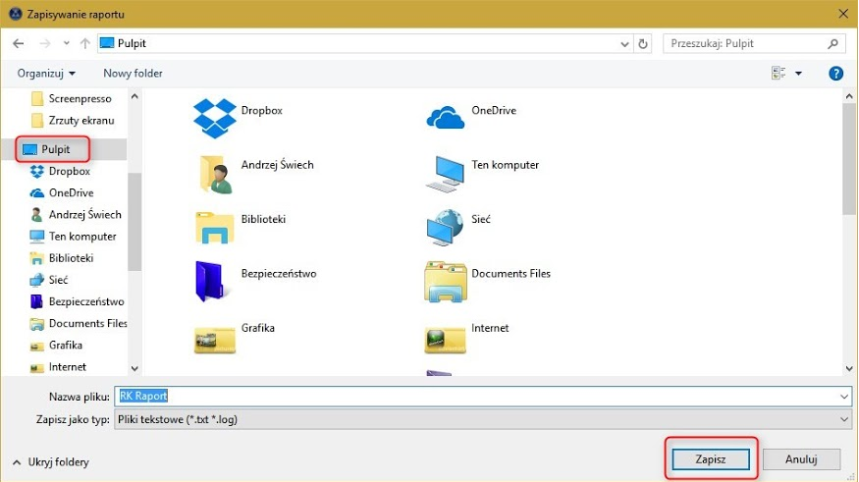

Po kliknięciu na "Zapisz raport" musimy wskazać miejsce zapisu raportu i go nazwać. W moim przykładzie zapisałem raport na "Pulpicie :

Potwierdzamy jeszcze zapis w oknie :

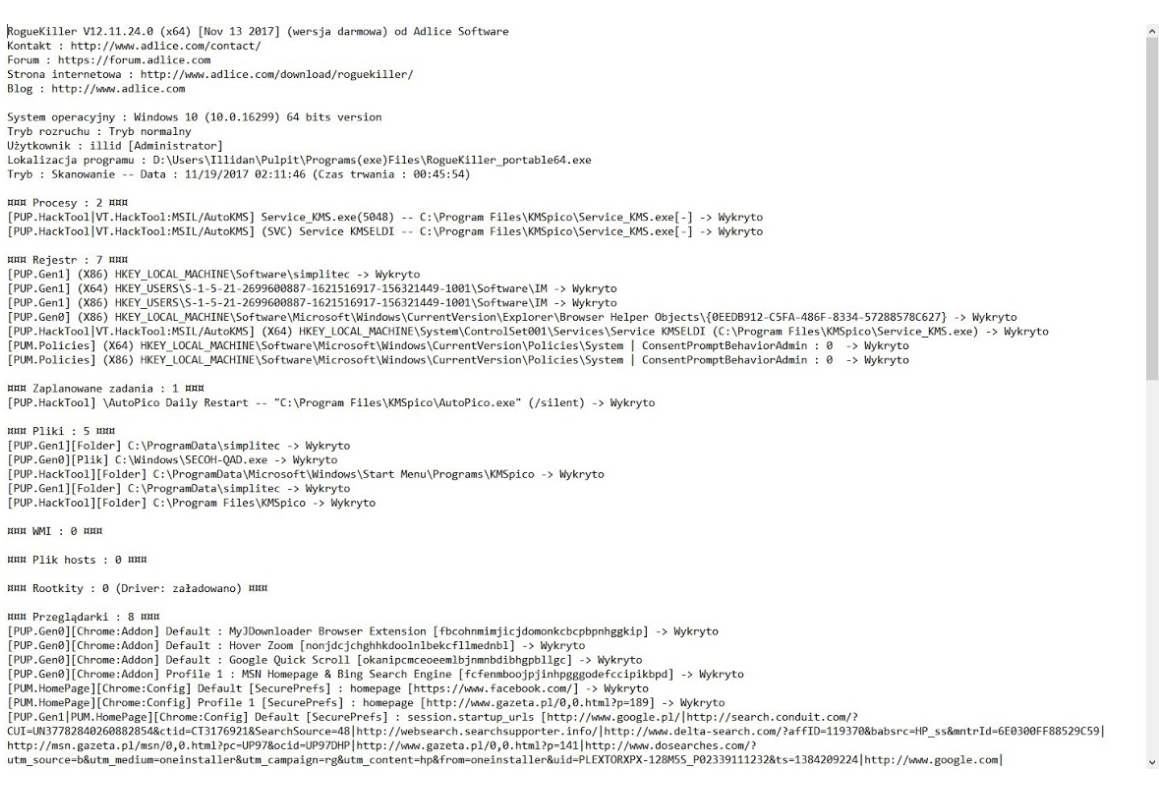

Tak zapisany raport możemy przedstawić na forum komputerowym w celu analizy. Najlepiej to zrobić wgrywając na stronę "http://www.wklejto.pl/" lub "https://pastebin.com/".Robimy to zwyczajnie kopiując raport i wklejając na tronie i klikając na "Dodaj" lub "Create New Paste". Na forum podajemy adres strony z raportem. A tak on wygląda gdy otworzymy go w notatniku :

Usuwanie zagrożeń

Po dokonanej analizie na forum gdy dostaniemy wskazówki co usuwać lub gdy sami zdecydujemy co należy skasować ,możemy przystąpić do oczyszczania systemu. Zaznaczamy "fajkujemy" co należy usunąć,lub "odfajkowujemy" co należy pozostawić:

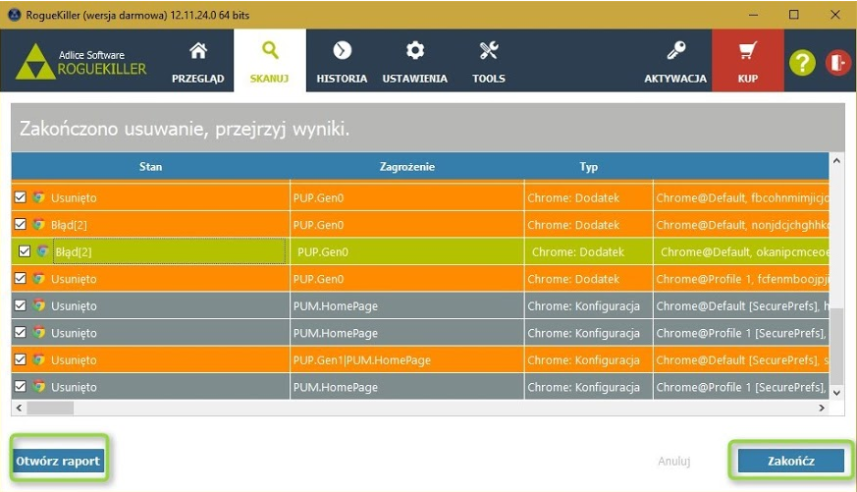

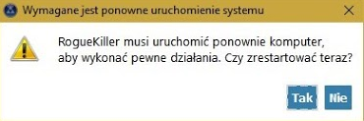

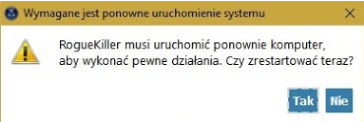

Zaznaczone elementy usuwamy przez naciśnięcie przycisku "Usuń zaznaczone". Rozpoczyna się kasowanie zagrożeń. Po jego zakończeniu otrzymamy okno z widokiem co zostało osunięte. Możemy od razu podejrzeć raport z usuwania i przedstawić go na forum jak omówione zostało to w przypadku raportu ze skanowania. Pracę z programem kończymy klikając na opcję "Zakończ". Zostaniemy jeszcze poproszeni o restart systemu w celu dokładnego oczyszczenia systemu :

Raporty na forum można także przedstawić wklejając je bezpośrednio jako załączniki do postu,na samym końcu strony pod edytorem postu mamy taka możliwość ,na lewo od "Dodaj post" :

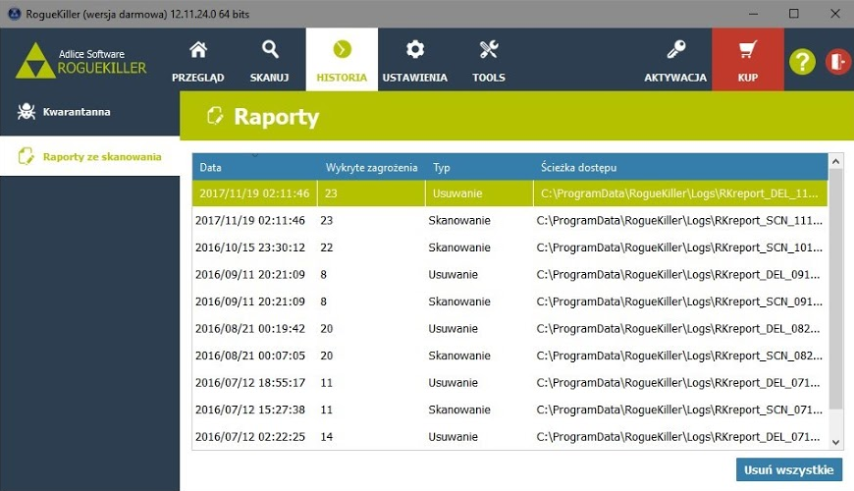

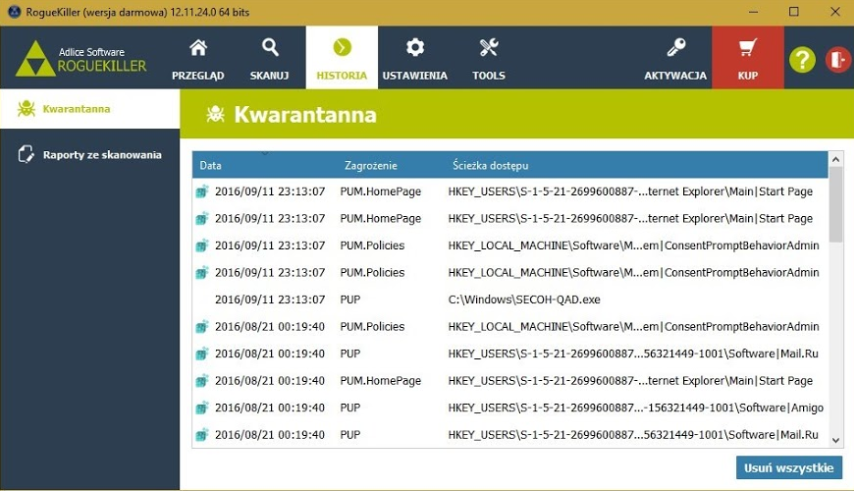

Usunięte elementy i wszystkie raporty aplikacja przechowuje. Znajdziemy je pod zakładką "Historia". Gdy zechcemy ponownie wygenerować raport to możemy to zrobić znajdując go na liście pod datą skanowania, najnowsze są na górze listy. Generujemy go klikając dwa razy lewym przyciskiem myszy na niego. Usuwamy poprzez klikniecie prawym przyciskiem myszy i wybranie opcji "Usuwanie". Możemy także usunąć wszystkie opcją "Usuń wszystkie". Jeśli zechcemy przywrócić usunięty element z kwarantanny robimy to przez kliknięcie na niego prawym przyciskiem myszy i wybranie opcji "Przywracanie", analogicznie gdy chcemy usunąć "Usuwanie". Całkowicie kwarantanne usuwamy opcją "Usuń wszystkie".

Omówienie pozostałych opcji programu

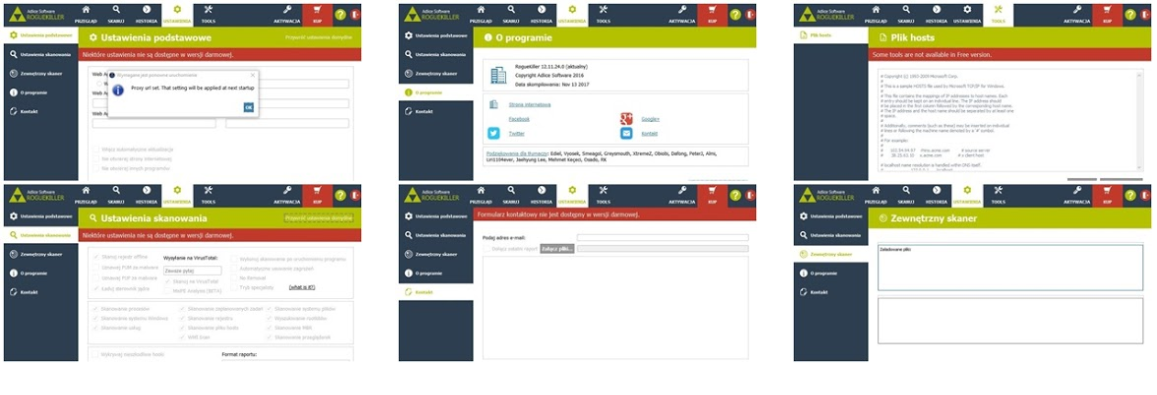

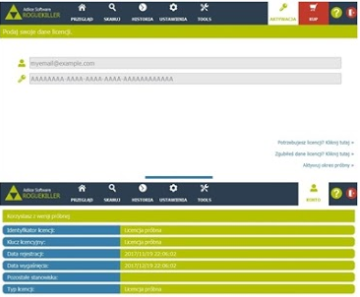

Tak jak już wspomniałem większość dodatkowych opcji w aplikacji jest dostępna w wersji komercyjnej. W zakładce ustawienia możemy jedynie zmienić język programu i ustawić ewentualnie serwer PROXY. Nie da się zmienić również opcji skanowania ,nie podlegają one edycji. W zakładce "O programie" znajdziemy informacje o wersji aplikacji, jej stronę domową, strony na portalach społecznościowych i formularz kontaktowy. Opcja "Kontakt" z poziomu aplikacji również w wersji darmowej jet nieczynna. W zakładce narzędzia znajdziemy opcje resetu pliku HOST czy jego odświeżenia, obecnie również opcja dostępna w wersji komercyjnej. W zakładce "Aktywacja" możemy aktywować program do pełnej wersji jeśli posiadamy klucz licencyjny, możemy też ustawić miesięczna licencje próbną.Zgłosić zagubienie licencji,czy przejść do zakupu. klikniecie na opcje "Kup" od razu przenosi nas na stronę producenta w domyślnej przeglądarce gdzie mamy możliwość zakupu.

Omówienie raportu aplikacji

Postaram się jeszcze omówić co program znajduje,co naprawia i co pokazuje w raporcie(logu).

W raporcie na samej górze mamy:

NAGŁÓWEK RAPORTU

RogueKiller V8.8.3 _x64_ [Jan 24 2014] od Tigzy (wersja programu z data jego udostępnienia),

mail : tigzyRK<at>gmail<dot>com (adres e-mail do jego producenta),

Dodaj opinię : https://forum.adlice.com/ (link do forum programu),

Strona internetowa : https://www.adlice.com/docs/roguekiller/ (strona internetowa producenta),

Blog : https://www.adlice.com/ (blog autora),

System Operacyjny : Windows 7 (6.1.7601 Service Pack 1) 64 bits version (dane systemu operacyjnego,w jakim trybie też systemu program zostal uruchomiony,z jakimi uprawnieniami konta użytkownika systemu),

Uruchomiono z : Tryb normalny

Użytkownik : Illidan [Uprawnienia Administratora]

Tryb : Usuń -- Data : 02/02/2014 17:37:34 (sposób uruchomienia programu i data jego uruchomienia)

| ARK || FAK || MBR |(przełączniki Startu programu: ARK = AntiRootkit, FAK = Pliki sfałszowane MBR = Master Boot Record),

SEKCJA PROCESÓW

Sekcja zawierająca szkodliwe procesy w systemie jeśli takowe program wykryje i które zostały zatrzymane w skanowaniu wstępnym programu.

¤ ¤ ¤ złośliwego procesu: 4 (liczba procesów zabitych) ¤ ¤ ¤

[RESIDUE] dmwu.exe -- C:\Windows\System32\dmwu.exe

KILLED [TermProc]

KILLED [TermProc][Rans.Gendarm (nazwa wykrywania) ] [SUSP PATH (powód) ] PRPRniUHTUXvqo.exe (nazwa procesu) -

C: \ ProgramData. \ PRPRniUHTUXvqo exe (ścieżka procesu) [7] (podpisany plik)

Zabity (Status) [TermProc] (metodologia)

Zabity (Status) [TermProc] (metodologia)Biblioteki systemu DDL,ładowane przez procesy jak są prawidłowe zostają rozładowane,szkodliwe zabijane.

SUSP PATH] [DLL] explorer.exe (nazwa procesu) - C: \ Windows \ explorer.exe (ścieżka procesu) :

C: \ Users \ gvanden \ AppData \ Local \ Microsoft \ Programy \ yluyvn.dll (ścieżka DLL znaleziona) [-] (niepodpisany plik)

bez obciążenia (stan)

bez obciążenia (stan)[SUSP PATH] [DLL] rundll32.exe - C:. \ Windows \ System32 \ rundll32 exe: C: \ Users \ gvanden \ AppData \ Local \ Microsoft \ Programy \ yluyvn.dll [-]

ZABITY [TermProc]

ZABITY [TermProc]Okno (tytuł okna detekcji).

[WINDOW: System Check (Nazwa okna) ] vKAYD6qsRq9DKl.exe(Nazwa procesu) - C: \ ProgramData \ vKAYD6qsRq9DKl. exe (Ścieżka procesu)

ZABITY(Status) [TermProc] (metodologia)

ZABITY(Status) [TermProc] (metodologia) [WINDOW: Security Shield] syecx.exe - C: \ Documents and Settings \ Administrator \ Ustawienia lokalne \ Dane aplikacji \ syecx.exe

ZABITY [TermProc]

ZABITY [TermProc][WINDOW: AV Bezpieczeństwa 2012] AV Bezpieczeństwa 2012v121.exe - C: \ WINDOWS \ system32 \ AV Bezpieczeństwa 2012v121.exe

ZABITY [TermProc]

ZABITY [TermProc]Usługi

[SERVICES] SSHNAS (nazwa usługi) - C: \ WINDOWS \ netsvcs system32 \ svchost.exe-k ( polecenie usługi )

Zatrzymana (stan)

Zatrzymana (stan)SEKCJA REJESTRU SYSTEMU

Na tej liście znajdują się szkodliwe klucze rejestru systemowego Windows znalezione przez program.

¤ ¤ ¤ rejestru wpisy: 9 (Ilość wpisów znaleziono / usuniętych ) ¤ ¤ ¤

Klucz rejestru

Wśród tych kluczy rejestru, znajdujemy :

- Przyciski RUN / RunOnce / ...

[RUN ( Typ klucza) ] [SUSP PATH ( ze względu na nazwę wykrywania / wzór ) ] HKLM \ [...] \ Run ( ścieżka ) : 1356365.exe ( wartość klucza) ("C: \ WINDOWS \ TEMP \ 1356365.exe" ( dane dotyczące wartości ) )

USUNIETO(Status)

USUNIETO(Status)[RUN] [Rans.Gendarm] HKLM \ [...] \ Run: SonyAgent (C: \ Windows \ Temp \ temp91.exe)

USUNIETO

USUNIETO[RunOnce] [SUSP PATH] HKLM \ [ ...] \ RunOnce: eP02401NmFnE02401 (C: \ Documents and Settings \ All Users \ Dane aplikacji \ eP02401NmFnE02401 \ eP02401NmFnE02401.exe)

USUNIETO

USUNIETO- Nadużywanie Key SHELL (Userinit / ładowania / SafeBoot / ...)

[SHELL] [SUSP PATH] HKLM \ [...] \ Winlogon: Shell (explorer.exe "C: \ Users \ WILLIAMS FIGUEROA \ AppData \ Roaming \ Microsoft \ Windows \ msshell.exe")

USUNIETO

USUNIETO[SHELL] [SUSP PATH] HKLM \ [...] \ Windows: obciążenia (C: \ Users \ Willia ~ 1 \ USTAWI ~ 1 \ Temp \ msbakx.scr)

USUNIETO

USUNIETO- Klucz SERVICE(Usługi)

[SERVICES] [Root.Necurs] HKLM \ [...] \ ControlSet001 \ Services \ e7a705764207da3c

USUNIETO

USUNIETO- Nadużywanie PROXY (Internet Explorer)

[ PROXY IE] HKLM \ [...] \ Internet Settings: ProxyEnable (1)

ZNALEZIONO

ZNALEZIONO- Nadużywanie DNS

[DNS] HKLM \ [...] \ ControlSet001 \

Services \ Tcpip \ Interfaces \ { 53788193-4833-C993-BF8F- 90F051B43C30}: NameServer (46.4.11.10,8.8.8.8,8.8.4.4)

ZNALEZIONO

ZNALEZIONO- Inne,dywersyjne (Blokada Edytora Rejestru, Centrum Bezpieczeństwa, Podmiana tapety Pulpitu Systemu,Ustawienie Startu aplikacji,usług systemu....)

[HJ] HKLM \ [...] \ System : consentpromptbehavioruser (0)

PODMIENIONO(1)

PODMIENIONO(1)[DESK HJ] HKLM \ [...] \ ClassicStartMenu: {20D04FE0-3AEA-1069-A2D8- 08002B30309D} (1)

PODMIENIONO(0)

PODMIENIONO(0)[HJ DESK] HKCU \ [...] \ NewStartPanel: {20D04FE0-3AEA-1069-A2D8-08002B30309D} (1)

PODMIENIONO (0)

PODMIENIONO (0)[HJ] HKLM \ [...] \ SystemRestore: DisableSR (1)

USUNIĘTO

USUNIĘTO[HJPOL] HKLM \ [...] \ System: DisableTaskMgr (0)

USUNIĘTO

USUNIĘTO[HJPOL] HKLM \ [...] \ System: DisableRegistryTools (0)

USUNIĘTO

USUNIĘTO[HJ] HKLM \ [...] \ Security Center: AntiVirusDisableNotify (1)

USUNIĘTO(0)

USUNIĘTO(0)[HJ] HKLM \ [...] \ Security Center: FirewallDisableNotify (1)

PODMIENIONO (0)

PODMIENIONO (0)[HJ ] HKLM \ [...] \ Security Center: UpdatesDisableNotify (1)

PODMIENIONO (0)

PODMIENIONO (0)[SMENU HJ] HKLM \ [...] \ Zaawansowane: Start_ShowMyComputer (0)

PODMIENIONO (1)

PODMIENIONO (1)[SMENU HJ] HKLM \ [...] \ Zaawansowane: Start_ShowSearch (0)

PODMIENIONO (1)

PODMIENIONO (1)[WallPP ] HKLM \ [...] \ Pulpit: Tapety ()

wymiany (C: \ WINDOWS \ web \ wallpaper \ verdoyante.bmp Hill)

wymiany (C: \ WINDOWS \ web \ wallpaper \ verdoyante.bmp Hill)- Nadużywanie DLL (zastąpienie bibliotek systemowych )

[HJ DLL (DLL, porwanie) ] [Rans.Gendarm (nazwa wzorca) ] HKLM \ [...] \ ControlSet003 \ Services \ winmgmt \ Parameters (key path) : ServiceDll (wartość) (C: \ Documenty i Ustawienia \ FR18733 \ wgsdgsdgdsgsd.exe (wartość danych) ) [-] (plik podpis)

PODMIENIONO (% SystemRoot% \ system32 \ WBEM \ WMIsvc.dll) (stan: powrut do właściwej wartości)

PODMIENIONO (% SystemRoot% \ system32 \ WBEM \ WMIsvc.dll) (stan: powrut do właściwej wartości)[HJ Inproc] [ZeroAccess] HKCR \ [...] \ InprocServer32: (C: \ $ Recycle.Bin \ S-1-5-21- 524914533-2843266959-2165302196-1000 \ $ 0ec7203337002ec4d86f9f6253d8812d \ n)

PODMIENIONY (C: \ Windows \ system32 \ shell32.dll)

PODMIENIONY (C: \ Windows \ system32 \ shell32.dll)[HJ Inproc] [ZeroAccess] HKCR \ [...] \ InprocServer32: (C: \ $ Recycle.Bin \ S-1.5.18 \ $ 0ec7203337002ec4d86f9f6253d881 2d \ n)

PODMIENIONO (C: \ Windows \ system32 \ wbem \ Fastprox.dll)

PODMIENIONO (C: \ Windows \ system32 \ wbem \ Fastprox.dll)- Nadużywanie wygaszacza ekranu (plik scr. jest plikiem binarnym, to może być zastąpiony przez malware)

[SCREENSV] [SUSP PATH] HKLM \ [...] \ Pulpit (C: \ Windows \ 62364fvdvs. scr) [-]

ZNALEZIONO

ZNALEZIONO- Nadużycie skojarzeń plików

[FILE ASSO] HKLM \ [...] Software \ Classes \ exe \ shell \ open \ command: ("C: \ Documents and Settings \. tigzy \ Ustawienia lokalne \ Dane aplikacji \ fcp.exe "-a"% 1 "% *)

zastąpiono: ("% 1 "% *)

zastąpiono: ("% 1 "% *)[FILE ASSO] HKLM \ [...] Software \ Classes \ exefile \ shell \ open \ command: ("C: \ Documents and Settings \ tigzy \ Ustawienia lokalne \ Dane aplikacji \ fcp.exe"-a "% 1"% *)

zastąpiono: ("% 1"% *)

zastąpiono: ("% 1"% *)[FILE ASSO] HKLM \ [...] Software \ Clients \ StartMenuInternet \ firefox.exe shell \ open \ command \ ("C: \ Documents and Settings \ tigzy \ Ustawienia lokalne \ Dane aplikacji \ fcp.exe", "C : \ Program Files \ Mozilla Firefox \ firefox.exe ")

zastąpiono: (" C: \ Program Files \ Mozilla Firefox \ firefox.exe ")

zastąpiono: (" C: \ Program Files \ Mozilla Firefox \ firefox.exe ")[FILE ASSO] HKLM \ [...] Software \ Clients \ StartMenuInternet \ firefox.exe \ shell \ command safemode \: ("C: \ Documents and Settings \ tigzy \ Ustawienia lokalne \ Dane aplikacji \ fcp.exe", "C: \ Program Files \ Mozilla Firefox \ firefox.exe"-safe- tryb)

zastąpiono: ("C: \ Program Files \ Mozilla Firefox \ firefox.exe"-safe-mode)

zastąpiono: ("C: \ Program Files \ Mozilla Firefox \ firefox.exe"-safe-mode)[FILE ASSO] HKLM \ [...] Software \ Clients \ StartMenuInternet \ IEXPLORE.EXE \ shell \ open \ command: ("C: \ Documents and Settings \ tigzy \ Ustawienia lokalne \ Dane aplikacji \ fcp.exe", "C: \ Program Files \ Internet Explorer \ iexplore.exe")

zastąpiono: ("C: \ Program Files \ Internet Explorer \ IEXPLORE.EXE ")

zastąpiono: ("C: \ Program Files \ Internet Explorer \ IEXPLORE.EXE ")- Klucze rejestru lub brakujące wartości rejestru systemowego

- Klucze trybu awaryjnego

- Kluczy rejestru automatycznego ładowania DLL's (AppInit, AppSecDll, ...)

[AppInit] [SUSP PATH] HKLM \ [...] \ Windows: AppInit_DLLs (C: \ ProgramData \ Performer Video Manager \ 2.6. 1123,78 \ {16cdff19- 861D-48e3-A751-d99a27784753} \ videomngr.dll) [7]

podmieniono ()

podmieniono ()- Nadużycie GUID

- Ukryte klucze rejestru systemowego

[SERVICES] [HIDDEN KEYS] HKLM \ [...] \ ControlSet001 \ Services \ huy32 \ Start

wymieniono (4)

wymieniono (4)[RUN] [ HIDDEN VALLEY] HKLM \ [...] \ Run: (G: \ Program Files \ Network FS2004 \ iSafe All In One Keylogger Professional Edition 3.5.8 \ iSafe Keylogger 3.5.8 Aione \ winsrv.exe)

ZNALEZIONO

ZNALEZIONO- Klucze rejestru z zewnętrznego ula

(Brak systemu na dysku twardym lub uruchomienie innej partycji z live CD)

[SHELL (typ klucza ) ] [ROGUE ST (powód) ] [ON_F: (ul dysku) ] HKLM \ Software [...] \ Winlogon (klucz) : Shell (wartość) (C: \ PROGRA ~ 3 \ 2158446.bat) ( danych)

wymieniono (Explorer.exe) (stan: Zresetowano do wartości prawidłowej)

wymieniono (Explorer.exe) (stan: Zresetowano do wartości prawidłowej)Wpisy/aplikacje w folderze startowym

Foldery startowe służą do łatwego uruchomienia złośliwego oprogramowania podczas uruchomienia komputera. Rejestry te są kontrolowane dla każdego użytkownika komputera, jak również dla wspólnego folderu startowego.

[STARTUP (typ) ] [Rans.Gendarm (nazwa powód / wzór) ] runctf.lnk (nazwa) @ FR18733 (dotyczy użytkownika) :

C: \ WINDOWS \ system32 \ rundll32.exe | C: \ DOCUME ~ 1 \ FR18733 \ wgsdgsdgdsgsd.exe, M1N1 (wykonywany z linii poleceń)

OSUNIĘTO (stan)

OSUNIĘTO (stan)[STARTUP] [SUSP PATH] Explorer.lnk @ Stefan: C: \ ProgramData \ 16B6AABEC2CDBD \ 16B6AABEC2CDBD.exe

ZNALEZIONO

ZNALEZIONO[STARTUP] [SUSP PATH] Zentom Guard.lnk system: C: \ Documents and Settings \ tigzy \ Dane aplikacji \ BAB785534D470CCBE1A0AB21EFEFA0DA \ vcc70dep2r.exe

USUNIĘTO

USUNIĘTOZaplanowane zadania

Zaplanowane zadania mogą być wykorzystane do uruchomienia złośliwego oprogramowania podczas uruchamiania komputera, lub w określonym przedziale czasowym.

[TASK (typ) ] [SUSP PATH ( powód ) ] OptimizerProUpdaterTask.job ( nazwa zadania ) : C: \ Documents and Settings \ All Users \ Dane aplikacji \ Bonus \ OptimizerPro \ OptimizerPro.exe / harmonogram / profilepath "C: \ Documents and Settings \ All Users \ Dane aplikacji \ Bonus \ OptimizerPro \ profile.ini" ( polecenie linii zadania)

USUNIĘTO (stan )

USUNIĘTO (stan )SEKCJA PLIKÓW SPECYFICZNYCH

¤ ¤ ¤ pliki / foldery osoby: ¤ ¤ ¤

Ta sekcja pozwala na wyszukiwanie plików / folderów oznaczonych jako malware 100 % . Są to pliki, które RogueKiller może usunąć lub zastąpić zdrową kopią. Zawiera elementy plików systemowych,sterowników.

[ZeroAccess ( powód ) ] [JUNCTION (typ) ] C: \ Windows \ $ $ NtUninstallKB50421 ( ścieżka pliku ) >> \ \ system32 \ config ( węzeł docelowy )

USUNIĘTO ( stan )

USUNIĘTO ( stan ) [Del.Parent ( powód ) ] [File (typ) .] @ 00000004 ( nazwa ) : C: \ Windows \ $ NtUninstallKB50421 $ \ . 1822992477 \ U \ @ 00000004 ( ścieżka pliku )

USUNIĘTO ( stan )

USUNIĘTO ( stan ) [Del.Parent] [Folder] ROOT: C: \ Windows \ $ NtUninstallKB50421 $ \ 1822992477 \ U

USUNIĘTO [Del.Parent] [Folder] ROOT: C: \ Windows \ $ NtUninstallKB50421 $ \ 1822992477

USUNIĘTO [Del.Parent] [Folder] ROOT: C: \ Windows \ $ NtUninstallKB50421 $ \ 1822992477  USUNIĘTO

USUNIĘTO[Faked.Drv] [FILE] Tdx.sys: C: \ Windows \ system32 \ drivers \ Tdx.sys

WYMIENIONY PO RESTARCIE (C: \ Windows \ snack \ Tdx.sys)

WYMIENIONY PO RESTARCIE (C: \ Windows \ snack \ Tdx.sys)[Susp.ASLR] [FILE] services.exe C:. \ Windows \ system32 \ usług exe

WYMIENIONY NA RESTARCIE

WYMIENIONY NA RESTARCIE[Susp.ASLR]- ZeroAccess] [FILE] services.exe C:. \ Windows \ system32 \ usług exe

ZNALEZIONY

ZNALEZIONYSEKCJA STEROWNIKÓW

Ta sekcja zawiera listę wszystkich nieprawidłowości stwierdzonych przez RogueKiller w sterownikach systemowych. W systemie 64 Bits, sterownik nie jest załadowany to sekcja pozostaje pusta. Anomalie są zazwyczaj dokonywane przez rootkity w jądrze (SSDT, S_SSDT, IRP, ...)

SSDT [37] ( przedmiot + indeks ) : NtCreateFile ( API rootkit) @ 0x805790A2 ( adres )

Hooked

Hooked(\ \ System32 \ Drivers \ 4170085drv.sys ( rootkit ścieżka ) @ 0xA817E270 (adres ) ) IRP [IRP_MJ_INTERNAL_DEVICE_CONTROL] ( przedmiot + indeks ) : \ SystemRoot \ System32 \ drivers \ Mountmgr.sys ( podpięty moduł )

Hooked ([Major] ( typ rootkita ) Unknown (moduł rootkita) @ 0x86947FA9 (adres rootkita))

Hooked ([Major] ( typ rootkita ) Unknown (moduł rootkita) @ 0x86947FA9 (adres rootkita))S_SSDT [13] NtGdiBitBlt

Hooked (\ SystemRoot \ system32 \ drivers \

Hooked (\ SystemRoot \ system32 \ drivers \4170085drv.sys @ 0xA818E118)

SEKCJA INFEKCJI

Ta sekcja zawiera listę wszystkich infekcji wykrytych .

¤¤¤ Infection : Root.MBR ¤¤¤

SEKCJA HOSTS

Ta sekcja wyświetla pierwsze 20 linii pliku hosts.Należy sprawdzić czy nie ma na niej nieprawidłowych wpisów.Ewentualnie za pomocą RogueKiller przywrócić do wartości domyślnej.

¤ ¤ ¤ pliku hosts: ¤ ¤ ¤

- Kod: Zaznacz wszystko

-> C: \ Windows \ system32 \ drivers \ etc \ hosts ( ścieżka pliku hosts )

Localhost 127.0.0.1 (prawidłowe linie )

:: 1 localhost ( prawidłowe linie )

192.157.56.28 http://www.google-analytics.com . ( linia malware )

192.157.56.28 .

192.157.56.28 http://www.statcounter.com .

93.115.241.27 http://www.google-analytics.com .

93.115.241.27 .

93.115.241.27 http://www.statcounter.com .

SEKCJA MBR

Ta sekcja przedstawia konfigurację MBR pierwszych pięciu dysków fizycznych komputera. Obejmuje analizę sektora rozruchowego i partycji.

¤ ¤ ¤ MBR verif: ¤ ¤ ¤

+ + + + + PhysicalDrive0 ( dysk fizyczny ) : ST9160827AS ATA Device ( nazwa dysku ) + + + + + --- USER --- (najwyższy poziom weryfikacji)

[MBR] 293176d6b56795e13a67f5e273ee0c2d ( MD5 MBR )

[BSP] 5c11c6be435017a188f295e986e5df02 ( bootstrap MD5 ) : Windows Vista Kod MBR ( identyfikacja ścieżki rozruchowej )

Particion Table: ( tablica partycji )

0 ( wynik indeksu ) - [XXXXXX] ( nie-bootowalna ) ACER ( 0x27) ( typ partycji) [Vissible] ( widoczna ) Offset (sektory): 63 ( zaczyna się od bajtu 63 ) | Rozmiar: 12.291 MB ( 12 GB rozmiar )

1 - [ACTIVE] ( bootowalny ) NTFS (0x07) [Visible] Offset (sectors): 25173855 | Rozmiar: 140334 Mo

User= LL1 ... ! OK (wysoki poziom = Niski poziom 1: MBR nie jest ukryty)

User = LL2 ... ! OK (wysoki poziom = Niski poziom 1: MBR nie jest ukryty)

W przypadku ukrytego rootkita, MBR metody niskiego poziomu nie zwróci żadnych wyników, a tym samym pokazuje prawdziwy MBR ( rootkity nie chca zostać wykryte,widoczne)

User = LL1 ... OK! (wysoki poziom = Niski poziom 1: MBR nie jest ukryty)

User = LL2 ...! ! KO (wysoki poziom! = Niski poziom 2: MBR jest ukryty)

------ LL2 ----------- ( analiza niskiego poziomu znaleziono MBR )

[MBR] ffadd27a7f95b341085cc6d6ca1ce1a2

[BSP] 5c11c6be435017a188f295e986e5df02: Windows Vista Kod MBR [[possible max SST w ! 2] ( SSt partycji rootkit w indeksie 2 )

Tabela Partycji:

0 - [XXXXXX] ACER (0x27) [VISIBLE] Offset (sectors): 63 | Size: 12291 Mo

1 - [XXXXXX] NTFS (0x07) [VISIBLE] Offset (sectors): 25173855 | Size: 140334 Mo

2 - [active] NTFS (0x17) [HIDDEN]! (ukryta partycja), Offset (sectors): 312579760 | Size: 0 Mo => PARTITION ROOTKIT

Czasami MBR nie jest ukryte przez rootkita, ale jest nadal zainfekowane.

+++++ PhysicalDrive0: SAMSUNG HM160HI ATA Device +++++

--- User ---

[MBR] 0b41881e9d0c49152e6087896cbec7

b7

[BSP] 99326bbdc32560c9a3d7e2917200c96f : Xpaj MBR Code! (zainfekowany bootstrap,ścieżka rozruchowa.)

Partition table:

0 - [ACTIVE] NTFS (0x07) [VISIBLE] Offset (sectors): 206848 | Size: 152525 Mo

User = LL1 ... OK!

User = LL2 ... OK!

SEKCJA SKRÓTÓW

Ta sekcja pojawia się po wybraniu trybu "reset Skrót" w interfejsie. Zestawiono w nim ukryte pliki przywrócone przez RogueKiller (Jeśli Rogue "fałszywy HDD").

¤¤¤ Attributs de fichiers restaures: ¤¤¤

Bureau: Success 6675 / Fail 0 (6675 plików przywrócony na pulpicie - 0 nieodzyskanych)

Lancement rapide: Success 7 / Fail 0

Programmes: Success 24786 / Fail 0

Menu demarrer: Success 430 / Fail 0

Dossier utilisateur: Success 6583 / Fail 0

Mes documents: Success 131315 / Fail 0

Mes favoris: Success 8 / Fail 0

Mes images: Success 0 / Fail 0

Ma musique: Success 0 / Fail 0

Mes videos: Success 0 / Fail 0

Disques locaux: Success 44060 / Fail 0

Sauvegarde: [FOUND] Success 125468 / Fail 0 / Exists 1 (Znaleziono 125468 kopii zapasowych plików i przywrócono )

Lecteurs: (wykaz ścieżek. RogueKiller zajmuje tylko dyski lokalne i zewnętrzne)

[C:] \Device\HarddiskVolume1 -- 0x3 --> Odzyskany

[D:] \Device\CdRom0 -- 0x5 --> Pominięty

[Z:] \Device\VBoxMiniRdr\;Z:\VBOXSVR\Shared -- 0x4 --> Pominięty (dysk sieciowy - ignorowany)

RAPORT

Termine : << RKreport[2]_D_13022013_125737.txt (nazwa bieżącego raportu)>>

RKreport[1]_S_13022013_125600.txt ; RKreport[2]_D_13022013_125737.txt (lista poprzednich sprawozdań,raportów)

Dodatkowe informacje

W niektórych sekcjach, znalezione pliki są sprawdzane za pomocą modułu "SigCheck". Dzięki temu wiesz, czy jest podpisany cyfrowo, czy nie. Widoczne jest to w następujący sposób:

[7] => Plik podpisany

[-] => Plik niepodpisane

[X] => Nie znaleziono pliku

PUM (potencjalne niechciane modyfikacje)

Wykrycia te są klasyfikowane jako "PUM", ponieważ nie jest to złośliwe oprogramowanie, ale zmiany systemu zostały dokonane przez złośliwe oprogramowanie. Maskowany jest menedżer zadań, regedit, ikony na pulpicie ,Centrum Bezpieczeństwa ,UAC lub ustawienia systemowe.Usunięcie tych zmian nie ma realnego wpływu na poziom infekcji komputera, ale w niektórych przypadkach może przywrócić użyteczność ustawień systemowych by wykorzystać je w celu usunięcia szkodników jak i przywrócić komfort korzystania z systemu.

Przykład:

[HJ DESK][PUM] HKCU\[...]\ClassicStartMenu : {59031a47-3f72-44a7-89c5-5595fe6b30ee} (1)

Znaleziono

ZnalezionoAplikacja swoją kwarantanne obecnie zapisuje w lokalizacji:

C:\\System\ProgramData\Roguekiller\Quarantine

Tu możemy przejrzeć osunięte pliki w celu ich ewentualnego odzysku, gdyby okazało się że osunęliśmy tez coś omyłkowo . Po skończonym oczyszczaniu systemu i usunieciu aplikacji zalecam także usuniecie "Quarantine" z tej lokalizacji jeśli jesteśmy pewni ze nic omyłkowo nie usuneliśmy.

Podaję jeszcze stronę do oficjalnego poradnika :

Kliknij

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Poradnik opracowany przez Illidan ©® 19.11.2017

Aktualizacja: 10.03.2020

Kopiowanie i rozpowszechnianie bez zgody zabronione. Możliwe linkowanie do artykułu.

Artykuł pochodzi ze strony "Fortress of Darkness".